Продвижение ИТ технологий в сфере авиаперевозок в значительной степени упростило взаимодействие заказчика и исполнителя

Продвижение ИТ технологий в сфере авиаперевозок в значительной степени упростило взаимодействие заказчика и исполнителя

Продажа большинства авиабилетов и заказов на перевозку груза осуществляются с помощью онлайн-сервисов. Люди быстро привыкли к экономии времени и комфорту. Многие планируют свои отпуска за полгода и больше, покупая авиабилеты с максимальной скидкой. Однако информация в базах данных авиаперевозчиков, отражающая планы своих клиентов во время ихотсутствия в стране, является идеальной целью для злоумышленников. Получение последними доступа к базе данных авиакомпании позволяет им тщательно спланировать свои действия на время вашего отсутствия.

Сбор информации о выездах граждан за границу осуществляется не только соответствующими государственными органами. Существенные изменения в кадровой политике, которая осуществляется в Украине в течение последних шести лет, привели к тому, что граждане порой за несколько лет проходят путь от обычного гражданина до руководителя государственной компании, предприятия, становятся политическими деятелями. В таких условиях у определенных бизнес и политических элит растет заинтересованность в любой конфиденциальной информации относительно граждан.

На основании анализа перемещений человека, делается вывод о его предпочтениях по посещению стран, выдвигаются предположения по цели пребывания в них, выясняется пребывания в это же время в этой стране конкурентов по бизнесу или других политических деятелей. Не исключено, что со временем, и сам гражданин будет заинтересован в уничтожении информации из базы данных авиакомпании (аэропорта). Если имеющиеся в базе данные дают основания подать на развод, который приведет к нежелательному разделу имущества (подскажет, в какой стране у другой стороны может быть недвижимость или бизнес). Спустя какое-то время подобные данные могут повлиять на его рейтинг и перспективы роста, дадут возможность заподозрить гражданина в связях с конкурентами по бизнесу или с политическими оппонентами.

Значительный резонанс в обществе вызвала информация, подтверждающая прибытие в Украину одного из наших политических лидеров на самолете авиакомпании, зарегистрированной в стране, которую он обвиняет в нарушении территориальной целостности Украины.

Использование подобных данных в открытой печати может привести к обвинениям и искам против авиакомпаний (аэропортов) в ненадлежащем хранении данных, что может привести к репутационным и финансовым потерям.

Кроме того, отдельным фактором, который требует специального внимания к проблеме защиты конфиденциальной информации, содержащейся в базах данных, являются требования общего регламента по защите персональных данных - GDPR, действующий с 2018 года на территории Европейского Союза. Данная норма также применяется и для компаний нерезидентов, осуществляющих сбор, обработку и хранение информации о персональных данных граждан Европейского Союза. Поэтому под действие регламента несомненно попадают также и украинские авиаперевозчики и аэропорты. Ответственность за нарушение регламента предусматривает штраф до 20 тыс. евро или 4% от годового оборота компании.

В данной статье рассматриваются варианты предотвращения кражи критической информации для учреждений/компаний с любым количеством человек. С учетом индивидуальных потребностей для заказчика будет отработан приемлемый для него вариант.

Организация защиты конфиденциальных данных: рекомендации и средства

Большинство предприятий в своей деятельности сталкиваются с необходимостью сохранения конфиденциальной информации различных видов, поэтому безопасность корпоративных данных имеет важнейшее значение для существования и развития бизнеса.

Первоочередными и уже хорошо всем известными способами защиты информации в корпоративной сети является установление надежных паролей, наличие резервных копий, безопасное использование приложений, обновления системы и изменение настроек по умолчанию. Кроме этого, особое внимание при обеспечении безопасности корпоративной сети следует уделить защите баз данных. Поскольку информация, которую они содержат, особенно ценна для компаний и привлекательна для конкурентов, базы данных требуют особого внимания и дополнительной защиты.

Именно поэтому мы подготовили несколько основных советов по защите баз данных предприятий.

Что нужно сделать?

1.Контроль доступа к базам данных. Предотвратить атаки киберпреступников помогут ограничения разрешений и привилегий. Кроме базовых системных разрешений, следует применить:

Ограничение доступа к конфиденциальным данным для определенных пользователей и процедур, которые могут делать запросы, связанные с конфиденциальной информацией.

Ограничение использования основных процедур только определенными пользователями.

Предотвращение использования и доступа к базам данных в нерабочее время.

Также для предотвращения атак злоумышленников следует отключить все службы и процедуры, которые не используются. Кроме того, базу данных следует размещать на сервере, недоступном непосредственно через Интернет, чтобы предотвратить удаленный доступ злоумышленников к корпоративной информации.

2. Определите критически важные данные. Первым шагом должен стать анализ важности защиты конкретной информации. Для облегчения определения места и способа сохранения конфиденциальных данных следует понять логику и архитектуру базы данных. Не все данные являются критически важными или нуждаются в защите, поэтому на них нет смысла тратить время и ресурсы.

Проведите инвентаризацию баз данных компании, обязательно учитывая все отделы. Эффективным способом для предотвращения потери информации может быть фиксация всех копий и баз данных компании. Инвентаризация особенно важна при выполнении резервного копирования информации для учета всех критически важных данных.

3. Шифруйте информацию. После идентификации критически важных данных, нужно применить надежные механизмы и алгоритмы шифрования конфиденциальной информации. Используя уязвимости приложения или иные механизмы несанкционированного доступа к серверу баз данных злоумышленники в первую очередь попытаются похитить базы данных, которые, как правило, содержат много ценной информации. Лучший способ защитить базу данных - зашифровать ее для лиц, которые пытаются получить доступ без авторизации.

4. Сделайте анонимными непродуктивные базы данных. Многие компании инвестируют время и ресурсы на защиту своих продуктивных баз данных, но при разработке проекта или создания тестовой среды они просто делают копию исходной базы данных и начинают использовать ее в среде с менее жестким контролем, тем самым раскрывая всю конфиденциальную информацию.

С помощью маскирования и анонимизации можно создать аналогичную версию с той же структурой, что и оригинал, но с измененными конфиденциальными данными для их защиты. Данные можно изменять при сохранении формата при помощи нескольких технологий. Маскирование замещает часть данных специальными символами. Токенизация замещает все конфиденциальные значения аналогичными (токенами), но не имеющими смысла. Аналогичным свойством обладает шифрование с сохранением формата. Конкретный метод, правила и форматы, зависят от выбора администратора, но независимо от выбора, метод должен обеспечить невозможность получения исходных данных с помощью обратной инженерии.

Эти методы рекомендуется использовать для баз данных, которые являются частью среды тестирования и разработки, поскольку они позволяют сохранить логическую структуру данных, обеспечивая отсутствие доступа к конфиденциальной информации вне производственной среды.

5. Проводите мониторинг активности базы данных. Аудит и отслеживание действий внутри базы данных предполагает знание о том, какая информация была обработана, когда, как и кем. Знание полной истории транзакций позволяет понять шаблоны доступа к данным и модификаций, и таким образом, помогает избегать утечки информации, контролировать опасные изменения и выявлять подозрительную активность в режиме реального времени.

Как можно сделать?

А теперь несколько слов о средствах защиты баз данных. На сегодняшний день существует большое количество различных решений, позволяющих построить в организации более или менее защищенную систему хранения и обработки данных. Но нам бы хотелось выделить продукты компании Thales.

Thales на сегодняшний день является крупнейшим на рынке информационной безопасности провайдером средств многофакторной аутентификации, шифрования, комплексных решений для банковского сектора, вооруженных сил и правоохранительных органов и других структур. Идеология, которой руководствуется компания при создании своих продуктов, базируется на элементарных понятиях - продукт должен быть надежным, понятным и простым в использовании.

Именно такими характеристиками и обладает совокупность продуктов Thales Data Protection. Соответствие бренда высоким современным стандартам подтверждается использованием его решений в НАТО

Для решения проблем уязвимости предлагаются следующие решения:

Tokenization service/ProtectDB - программное обеспечение для шифрования данных в базах Oracle, DB2, SQL.

Позволяет шифровать только определенные столбцы в базе и создавать гранулированную политику доступа к зашифрованным данным. Отказ от встроенного «нативного» шифрования, которое чаще всего применяется для шифрования всей базы данных или отдельных таблиц, , позволяет значительно улучшить показатели производительности системы.

Vormetric Transparent Encryption - программное обеспечение для шифрования файлов и папок, в том числе и папок общего доступа (file shares). Не всегда конфиденциальные данные могут храниться в SQL базах. Иногда для организации баз используют, например, обычные файлы Excel. В таком случае зашифровать данные в такой базе можно с помощью именно VTE.

ProtectV - программное обеспечение для шифрования логических дисков на виртуальных машинах. В случае, когда классификация конфиденциальных данных невозможна или слишком трудоемкая и требует значительного времени, проще зашифровать все данные, содержащиеся на сервере. Кроме того ProtectV позволяет еще и защитить виртуальную машину от несанкционированного запуска. Это означает, что для запуска сервера нужно не только инициировать процесс из консоли управления гипервизора, но и получить разрешение на запуск из консоли администрирования ProtectV Manager. Эта опция абсолютно полезна для организаций, использующих ресурсы различных хостинг-провайдеров для размещения своих серверов.

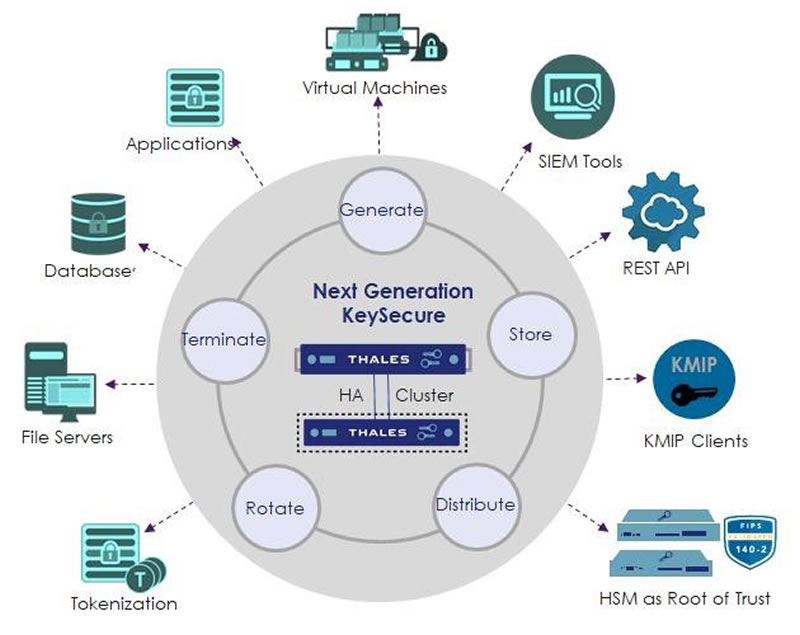

Важным моментом, требует отдельного внимания, является то, что все из вышеуказанных программных средств используют отдельную аппаратную платформу для хранения ключей шифрования - Keysecure. Таким образом, достигается максимальная надежность системы защиты, так как, даже если зашифрованные данные и попадут в руки злоумышленников, то ключей шифрования в этих данных не будет.

Важным моментом, требует отдельного внимания, является то, что все из вышеуказанных программных средств используют отдельную аппаратную платформу для хранения ключей шифрования - Keysecure. Таким образом, достигается максимальная надежность системы защиты, так как, даже если зашифрованные данные и попадут в руки злоумышленников, то ключей шифрования в этих данных не будет.

Если в организации уже используется защита баз данных, то можно использовать KeySecure для хранения ключей шифрования в аппаратном устройстве с помощью протокола совместного управления ключами KMIP (Key Management Interoperability Protocol). Такой вариант позволит ограничить доступ к базе данных неавторизованных пользователей и программ.

Вывод

Сохранение конфиденциальности информации является чрезвычайно важным аспектом, который должны учитывать любые организации. Пренебрежение основными принципами информационной безопасности грозит потерей средств, репутации, а иногда может поставить под сомнение и существование самого бизнеса. Также важно осознавать, что одного шифрования мало, необходимо также обеспечить управление жизненным циклом ключей шифрования (создание, хранение, ротация, резервное копирование и удаление). В данной статье мы привели основные рекомендации и средства по организации защиты конфиденциальных данных.

Этот e-mail защищен от спам-ботов. Для его просмотра в вашем браузере должна быть включена поддержка Java-script